Die Baramundi Management Suite ist ein Software-Produkt, mit dem ich angeschlossene Clients und Server verwalten kann, Software verteilen kann, Geräte per PXE-Boot vollständig installieren kann, ein Update-Management einführen kann, meine Clients inventarisieren und noch vieles mehr…

Die Software arbeitet agentenbasiert, d.h. ich muss auf jedem meiner verwalteten Endpunkte die Installation von einem Stück Software durchführen. Die Installation kann über drei Wege passieren:

- Die manuelle Installation über eine Setup-Datei

- Die Push-Installation vom Server aus

- Die automatische Installation des Agenten während der OS-Installation

In meinem Fall sind die Clients bereits vorhanden, heißt es passiert keine Neuinstallation der Geräte. Somit bleiben mir die Schritte 1 und 2, wobei ich natürlich Schritt 2, die Verteilung der Agenten per Push-Installation, bevorzuge.

Wenn Sie Interesse an Baramundi und den Themen Patchmanagement, Softwareverteilung, Inventarisierung und mehr haben, sprechen Sie mich gern an. Meine Firma ist seit Anfang 2020 Partner von Baramundi und kann Sie hier gerne unterstützen.

Die lokale Windows Firewall

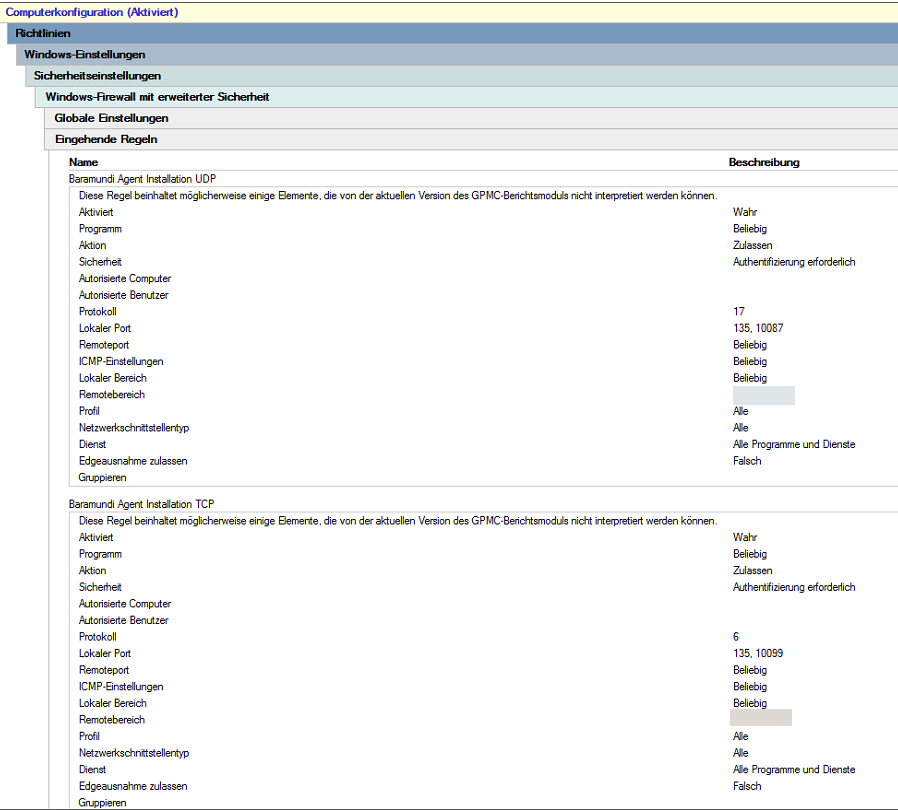

Da auf den Clients überall die Windows Firewall eingeschaltet ist und auch eingeschaltet bleibt, muss ich irgendwie die Installation des Agenten erlauben. Ich habe hier zum einen Geräte, die Mitglied einer Domäne sind, der andere Teil ist in einer Workgroup.

Bei den AD-Clients kann ich eine neue GPO anlegen und die betroffenen Ports öffnen, danach ist die Push-Installation möglich. Ich schränke die Ports an dieser Stelle noch auf die IP-Adresse des Baramundi Management-Servers ein, damit nicht direkt das gesamte Netz einen Zugriff über diese Ports bekommt.

Firewall-Regeln per Windows PowerShell

Damit ich die Regeln nicht immer per Hand auf den Workgroup-Geräten setzen muss, habe ich ein paar Minuten in ein kleines PowerShell-Skript investiert, was die benötigten Ports in der lokalen Firewall öffnet. Ich habe hier direkt die Freigaben für Server und Client hinzugefügt nach der Grafik in dem Baramundi Benutzerhandbuch unter Kommunikationsschema und Portbelegung.

Freigabe per Windows PowerShell

Bei dem folgenden Skript muss oben die IP-Adresse des Servers eingetragen werden, danach können die benötigten Regeln konfiguriert werden.

Wichtig: Schauen Sie bitte, welche Firewall-Freigaben wirklich benötigt werden. Ich habe in das Skript quasi alle sichtbaren Verbindungen eingetragen, ein Teil der Protokolle oder Freigaben wird allerdings nicht benötigt. Dies muss immer pro Zeile entschieden werden. Im Zweifel nach und nach durchgehen und testen, ob eine Installation möglich ist statt einfach alle Regeln anwenden und damit die Firewall unnötig zu öffnen.

Ich habe zu jeder Regel geschrieben, für was sie gut ist bzw. die der Dienst in der Baramundi-Doku angegeben ist.

Der Baramundi Server selbst benötigt ebenfalls Freigaben, da bei der Installation (zumindest bei mir) keine automatischen Regeln erstellt wurden. Somit war dann irgendwann die installation auf Client-Seite prinzipiell möglich, allerdings kam der Client dann nicht zum Server, da hier die Firewall ausgeschaltet war.

### Globale IP des BMS Servers $RemoteAddress = "192.168.x.x" ### Baramundi Server # TCP New-NetFirewallRule -DisplayName "Baramundi Server - TCP - Netbios" -Direction Inbound -LocalPort 137,139 -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - TCP - SMB" -Direction Inbound -LocalPort 445 -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - TCP - OS Install" -Direction Inbound -LocalPort 10080 -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - TCP - HTTPS" -Direction Inbound -LocalPort 10092 -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - TCP - Job Transfer and Inventory" -Direction Inbound -LocalPort 10086 -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - TCP - SMB" -Direction Inbound -LocalPort 443 -Protocol TCP -Action Allow # UDP New-NetFirewallRule -DisplayName "Baramundi Server - UDP - Netbios" -Direction Inbound -LocalPort 137,138 -Protocol UDP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - UDP - SMB" -Direction Inbound -LocalPort 445 -Protocol UDP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - UDP - PXE,DHCP,TFTP" -Direction Inbound -LocalPort 67,69,4011 -Protocol UDP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - UDP - Job Transfer and Inventory" -Direction Inbound -LocalPort 10086 -Protocol UDP -Action Allow ### Baramundi Agent # TCP New-NetFirewallRule -DisplayName "Baramundi Server - TCP - RPC" -Direction Inbound -LocalPort 135 -RemoteAddress $RemoteAddress -Protocol TCP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - TCP - Agent Installation" -Direction Inbound -LocalPort 10099 -RemoteAddress $RemoteAddress -Protocol TCP -Action Allow # UDP New-NetFirewallRule -DisplayName "Baramundi Server - UDP - RPC" -Direction Inbound -LocalPort 135 -RemoteAddress $RemoteAddress -Protocol UDP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - UDP - PXE DHCP" -Direction Inbound -LocalPort 68 -RemoteAddress $RemoteAddress -Protocol UDP -Action Allow New-NetFirewallRule -DisplayName "Baramundi Server - UDP - Server Push" -Direction Inbound -LocalPort 10087 -RemoteAddress $RemoteAddress -Protocol UDP -Action Allow