Im dritten und letzten Teil dieser kleinen Blogserie über Palo Alto und Minemeld schauen wir uns einmal an, wie wir die in Teil 1 und Teil 2 erzeugten Listen benutzen und verwenden können.

Einbindung einer dynamischen Liste

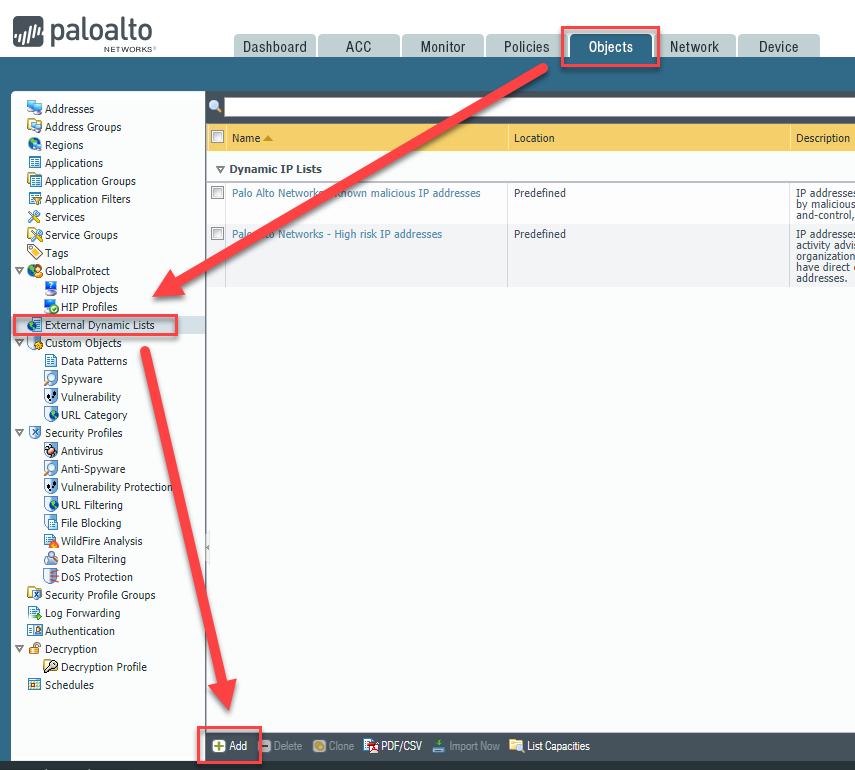

Eine neue Liste kann in der Palo Alto Management-Oberfläche im Bereich Objects hinzugefügt werden.

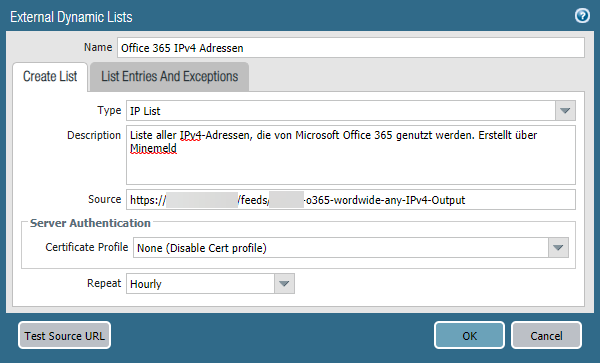

Nun muss ein Name, optimalerweise eine Beschreibung, die Quelle für die Datei sowie der Typ (IP-Adresse, URL, …) angegeben werden. Weiterhin kann gesteuert werden, in welchem Intervall die Filterliste von der Quell-Datei aktualisiert werden soll.

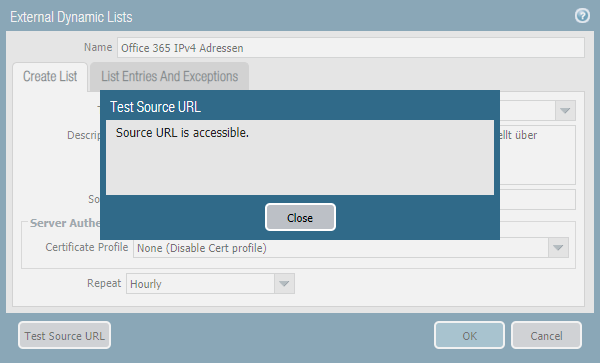

Sind alle Daten eingetragen, kann der Eintrag mit Test Source URL getestet werden.

Nutzung einer dynamischen Liste in einer Security Policy

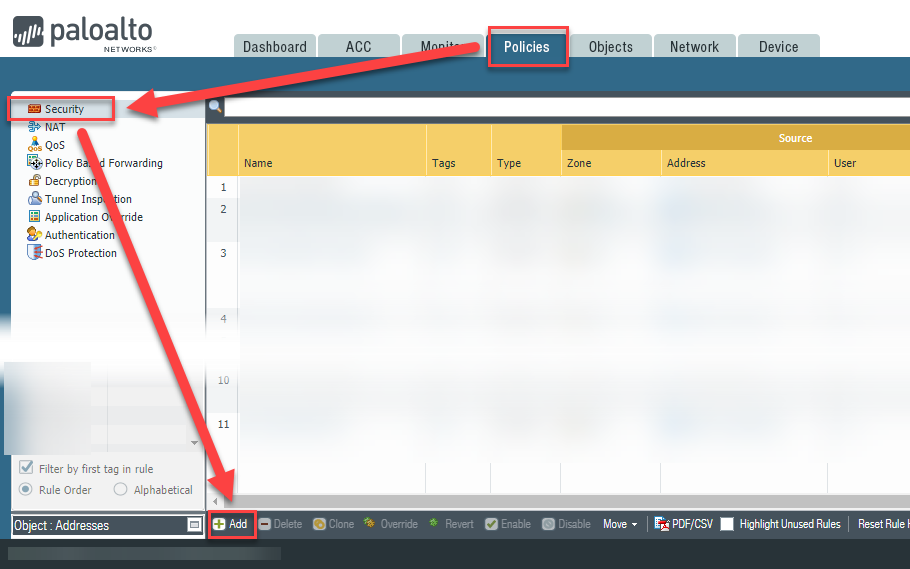

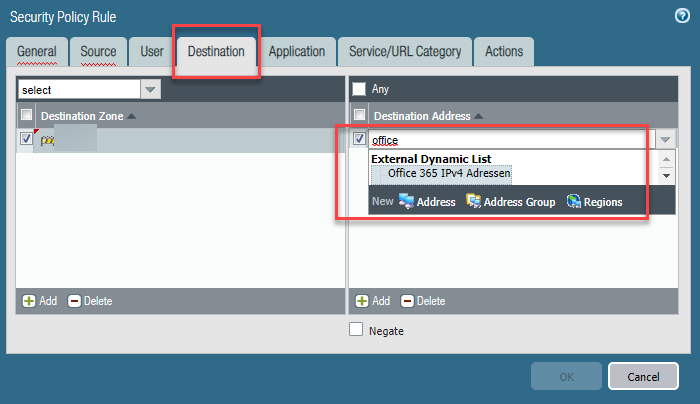

Nachdem die Liste nun eingezogen ist, kann basierend auf dem Inhalt der Liste (in meinem Fall sind es IP-Adressen, es könnten aber auch URLs oder Domains sein) eine neue Security Policy angelegt werden. Dies geschieht, wie man es kennt, unter Policies -> Security.

In den Einstellungen können wir nun die dynamische Liste als Ziel oder als Quelle auswählen, je nach Bedarf.

Eine deutliche umfangreichere Beschreibung aller Möglichkeiten findet sich in der Knowledgebase von Palo Alto selbst:

docs.paloaltonetworks.com: Use an External Dynamic List in Policy

Neben der Nutzung der dynamischen Listen in reinen Firewall-Regeln kann z.B. auch ein DNS Sinkhole für gefährliche Domains und URLs eingerichtet werden, so dass angefragter Traffic zu einer benutzerdefinierten Adresse umgeleitet wird.

Fazit

Die dreiteilige Blogreihe hat aufgezeigt, wie Minemeld installiert und konfiguriert werden kann. Auf Basis dieser Anleitung können beliebig viele Filterlisten erstellt werden, die für den jeweiligen Anwendungszweck angepasst werden können. Nach Einrichtung der Listen haben wir die Listen in ein Palo Alto Firewall-System eingezogen und als Grundlage für eine Firewall-Policy genutzt.

Ich hoffe ich konnte ein bisschen Licht ins Dunkel bringen und die Nutzung und Konfiguration verständlich beschreiben. Bis zum nächsten Blogpost 🙂