Vorab ein kleiner Disclaimer: Für die Verständnis von diesem Artikel gehe ich davon aus, dass das Thema VLAN bekannt ist und das man weiß, wovon ich rede. Ich will hier kein Gemecker hören, ich hätte euch nicht gewarnt 😉

Wer mich kennt weiß, dass ich ein riesiger Fan von Ubiquiti-Hardware bin. Ich habe mittlerweile mehrere hundert Geräte verbaut, konfiguriert und installiert, viele davon sind weiterhin in meiner Pflege und ich schaue, dass es dem Geräte-Zoo gut geht und das er so weit wie möglich aktuell gehalten wird.

Dynamische VLANs

Ich möchte mit diesem Artikel aufführen und zeigen, wie man ein dynamisches VLANing einrichtet und konfiguriert. Um was genau handelt es sich dabei?

Wenn man einmal über das Thema VLANs gestolpert ist und verstanden hat, wie und warum das alles funktioniert, macht entweder nie wieder was im Leben damit oder lernt diese Technik ziemlich schnell absolut zu lieben. Bei mir war es so, dass ich mich recht schnell unglaublich in das Thema verliebt habe und diese mittlerweile an vielen Stellen einsetze: In meinem eigenen LAN/WLAN, bei meinen Eltern, in der von mir betreuten Freifunk-Infrastruktur und natürlich bei einigen meiner Kunden. Dank VLANs bieten sich unglaublich viele Möglichkeiten, die sonst gar nicht oder nur mit enorm viel Hardware erschlagen werden könnte.

Bei einer „normalen“ VLAN-Nutzung ist es meist so, dass ein Port entweder tagged oder untagged arbeitet, je nach Bedarf. Fernseher, Drucker und sonstiges Geplänkel bekommt meist nen untagged-Port, Uplinks und Unifi-Teller bekommen meist tagged-Ports. So weit, so gut. Jetzt gibt es aber auch die Möglichkeit, einen Port an einer Switch oder ein WLAN so zu konfigurieren, dass sich jedes Gerät am gleichen WLAN anmeldet, im Hintergrund aber durch das Gerät bzw. Merkmale vom Gerät (MAC-Adresse, Zertifikat, …) dynamisch entschieden wird, in welches VLAN das Gerät kommt. Dies macht eine Konfiguration in größeren Umgebung sehr cool, da man durch ein Regelwerk sehr genau definieren kann, wer was darf.

Weiteres Beispiel gefällig?

Ihr bekommt öfters mal Besuch von Freunden, die natürlich euer WLAN nutzen möchten oder nen mitgebrachtes Notebook anstecken möchten, um „mal eben“ was zu machen. Durch ein dynamisches Regelwerk könnt ihr euren Freunden den Zugang zu eurem WLAN gewähren, trotzdem landen sie im VLAN des Gästenetzes und können nix kaputt machen und trotzdem surfen. Ihr braucht nur ein WLAN ausstrahlen, trotzdem landen Geräte in anderen Netzen, je nach Regeln: Euer Handy im internen Netz, Gäste im seperaten. Cool 🙂

Diese Geschichte lässt sich auch mit Ubiquiti-Hardware einrichten, und genau das schauen wir uns mal an. Es gibt vom Hersteller eine Anleitung für diese Art von Aufbau, diese ist zum aktuellen Zeitpunkt weniger als 24 Stunden frisch: UniFi – USW: Configuring Access Policies (802.1X) for Wired Clients

Der Grund-Aufbau

In unserem Beispiel arbeiten wir mit zwei Geräten:

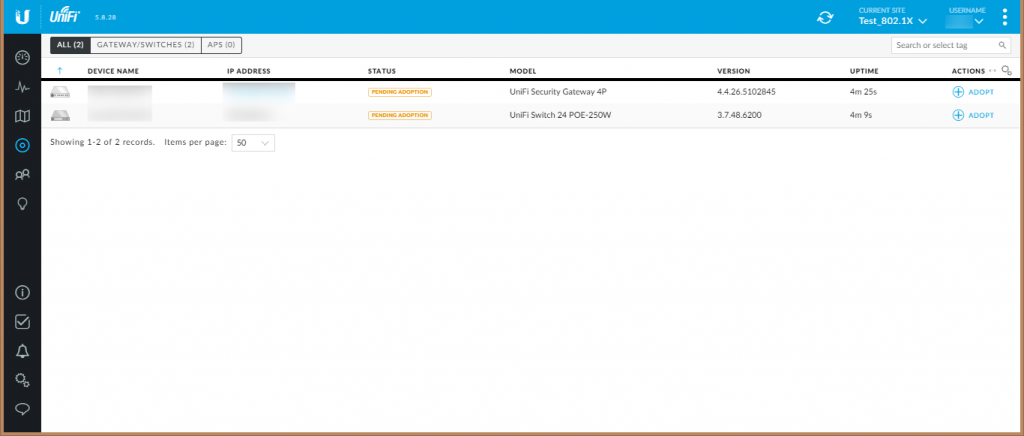

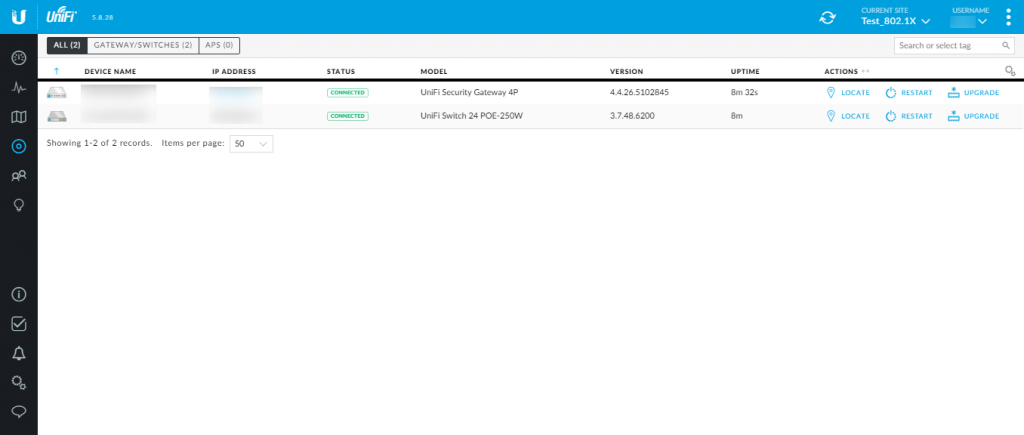

Einem Security Gateway Pro USG-4-PRO und einem 24 Port US-24-250W. Das USG und die Switch wird initial in meinem Unifi Controller aufgenommen und adoptiert.

Nach der Adoption werden die Geräte auf den aktuellen Firmware-Stand gebracht.

Stehen beide Geräte wieder zur Verfügung, beginnt die Konfiguration.

Die Erstellung der gewünschten Netzwerke

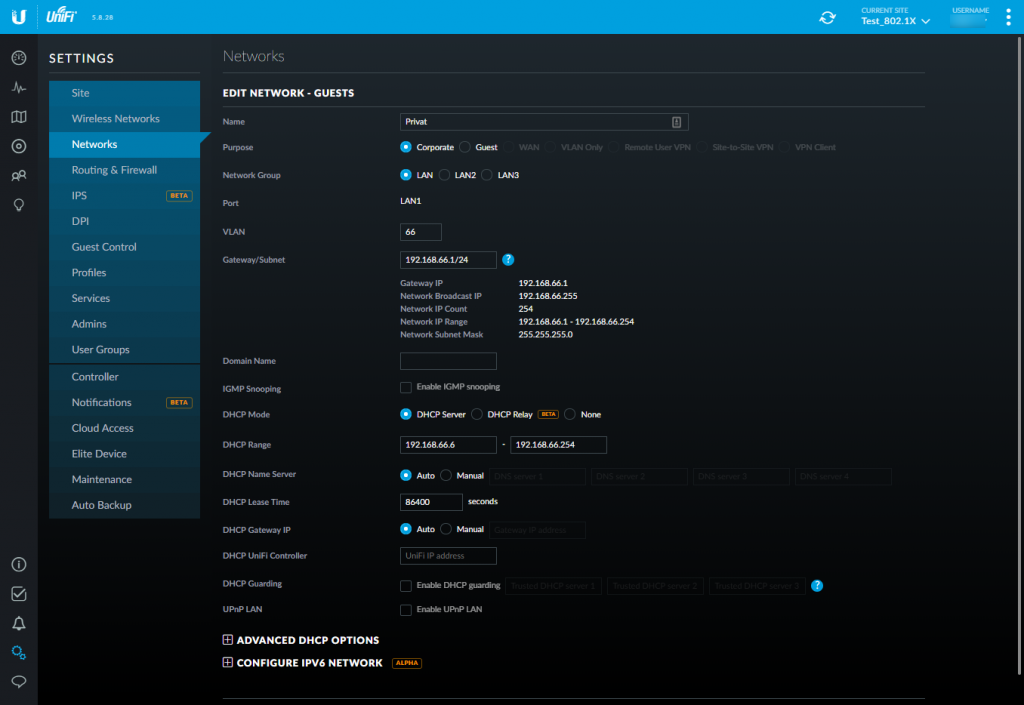

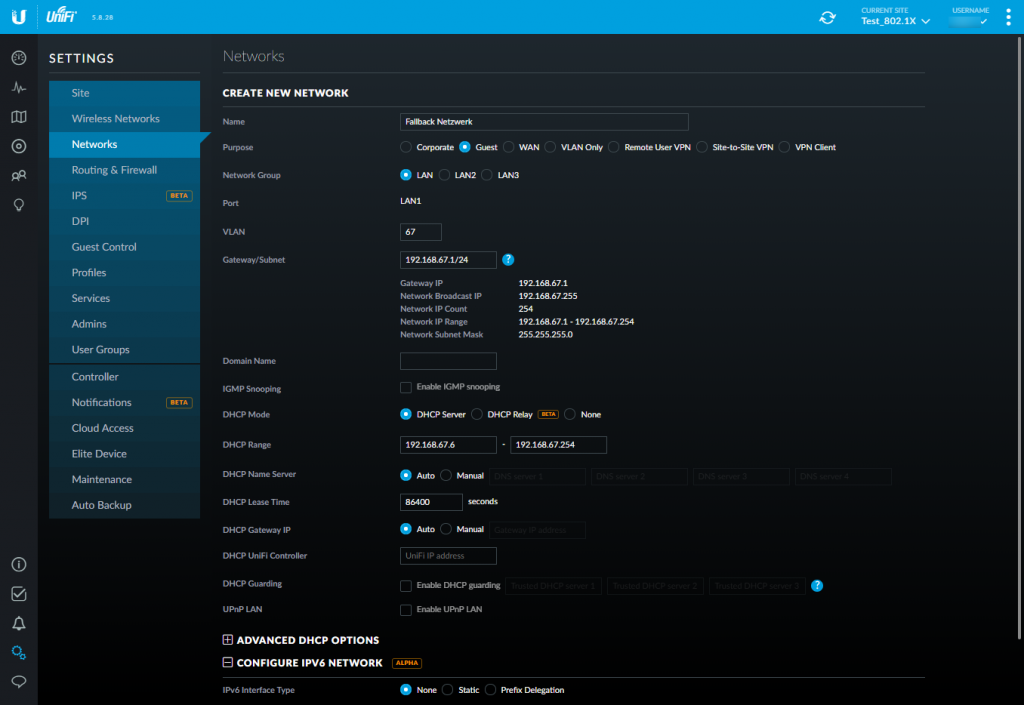

Alles beginnt mit der Erstellung der Netzwerke und VLANs. Das erledigen wir unter Settings -> Networks

Hier erstellen wir im ersten Schritt das Netzwerk, was wir produktiv nutzen möchten:

Danach erstellen wir ein zweites Netzwerk, welches wir für die Gäste nutzen.

Nun geht es weiter mit der Konfiguration der zusätzlichen Dienste.

Der interne RADIUS Server

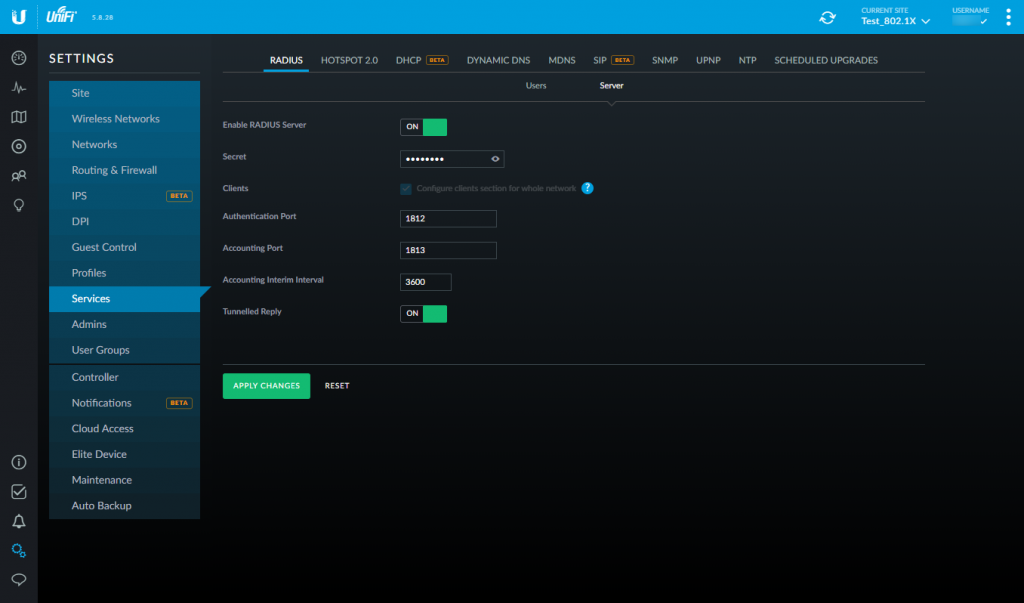

Wir starten die erweiterte Einrichtung mit der Aktivierung vom RADIUS-Server im Unifi Controller. Wir wechseln dazu zu Settings -> Services ->RADIUS

Hier aktivieren wird den RADIUS Server und setzen ein Kennwort. Der Rest bleibt, wie man auch im Screenshot sehen kann, auf den Standard-Einstellungen.

Die Authentifizierung auf MAC-Basis

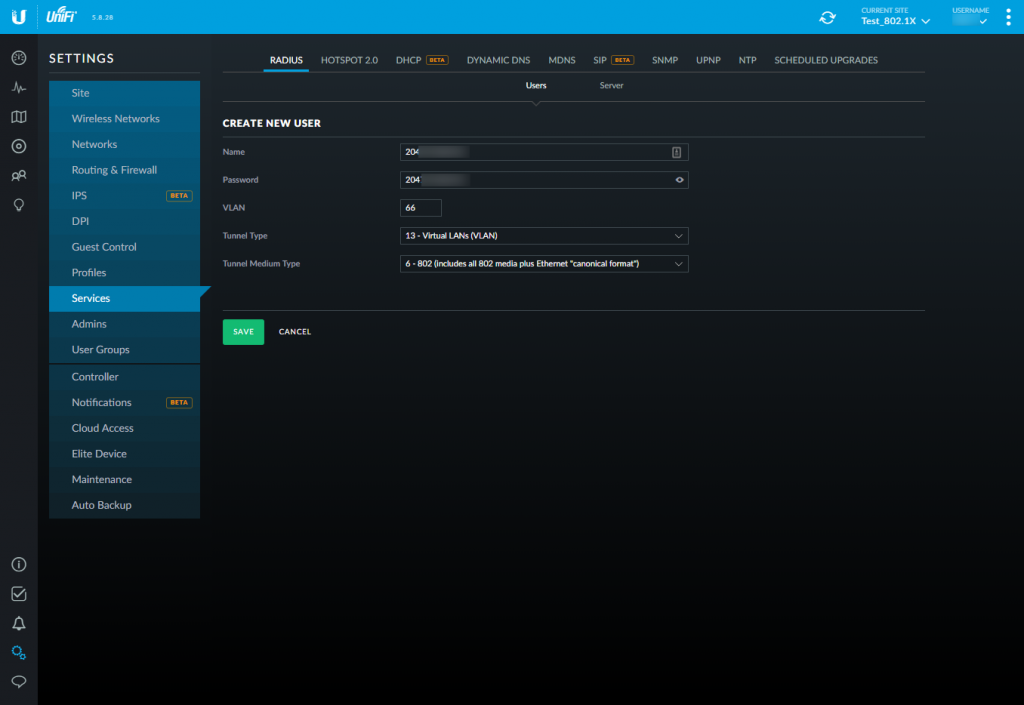

Wir richten nun eine MAC-basierte Authentifizierung ein. Dazu nutze ich mein Notebook als Test-Client. Die Eintragung geschieht unter Services -> RADIUS -> Users

Hier erstellen wir einen neuen Benutzer. Die Besonderheit hierbei ist, dass Name und Passwort die MAC-Adresse sein müssen. Die Adresse wird im folgenden Format benötigt: Keine Doppelpunkte, keine Leerzeichen und alles groß.

VLAN: Das gewünschte VLAN-Netzwerk

Tunnel Type: 13 – Virtual LANs (VLAN)

Tunnel Medium Type: 6 – 802 (includes all 802 media plus Ethernet „canonical format“)

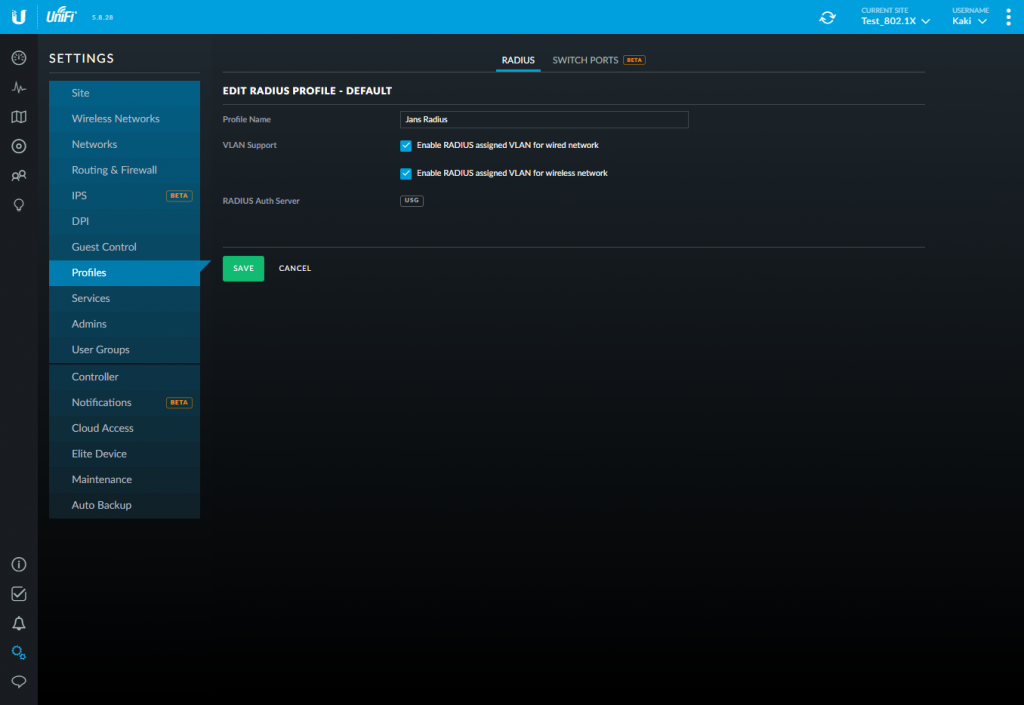

Das RADIUS-Profil

Unter Profiles -> RADIUS müssen wir nun noch das Standard-RADIUS-Profil anpassen. Wir können hier einen Profile Name für unser gewünschtes Profil angeben, wichtig sind die beiden Haken bei

Enable RADIUS assigned VLAN for wired network

und

Enable RADIUS assigned VLAN for wireless network

Die Zuweisung des Profils

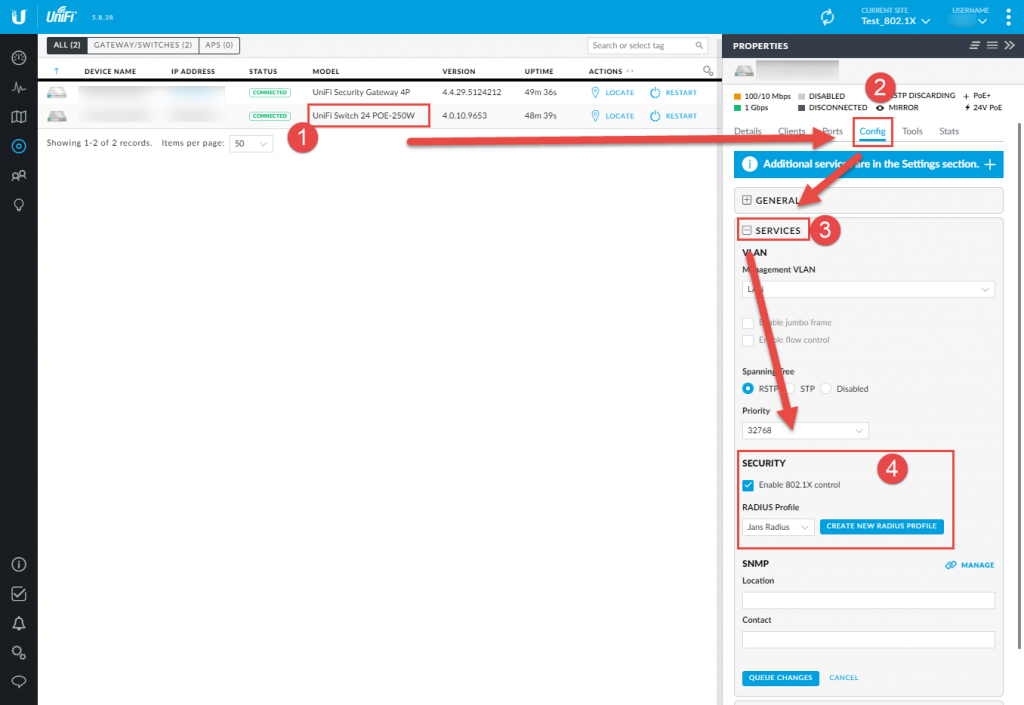

Wir haben nun fast alle Einstellungen gesetzt, damit unsere Konfiguration anwendbar ist. Wir wechseln nun im Unifi Controller aus den Settings heraus in den Bereich Devices.

Hier wählen wir unsere Switch aus und wählen unter Config -> Services -> im Bereich Security die Option Enable 802.1X control aus. Weiterhin wählen wir unser im Vorfeld erstelltes RADIUS Profile Jans Radius aus.

Nun haben wir einen kleinen Unterschied zu der Beschreibung, die Ubiquiti selbst veröffentlicht hat: Wir haben hier keine Fallback-Option. Dies liegt daran, dass mein Controller noch eine Version unter der aktuellen ist. Das hat den Grund, dass die aktuelle Version einen Sprung von 5.8 auf 5.9 macht und die Übersicht im Controller signifikant ändert (und dies nicht zum besseren leider). Hier tauchen dann graue Icons auf weißem Hintergrund auf, ist irgendwie nen bisschen doof. Im Forum wird auch heiß dazu diskutiert, daher warte ich noch nen paar Tage und hoffe auf eine Verbesserung mit der nächsten Version.

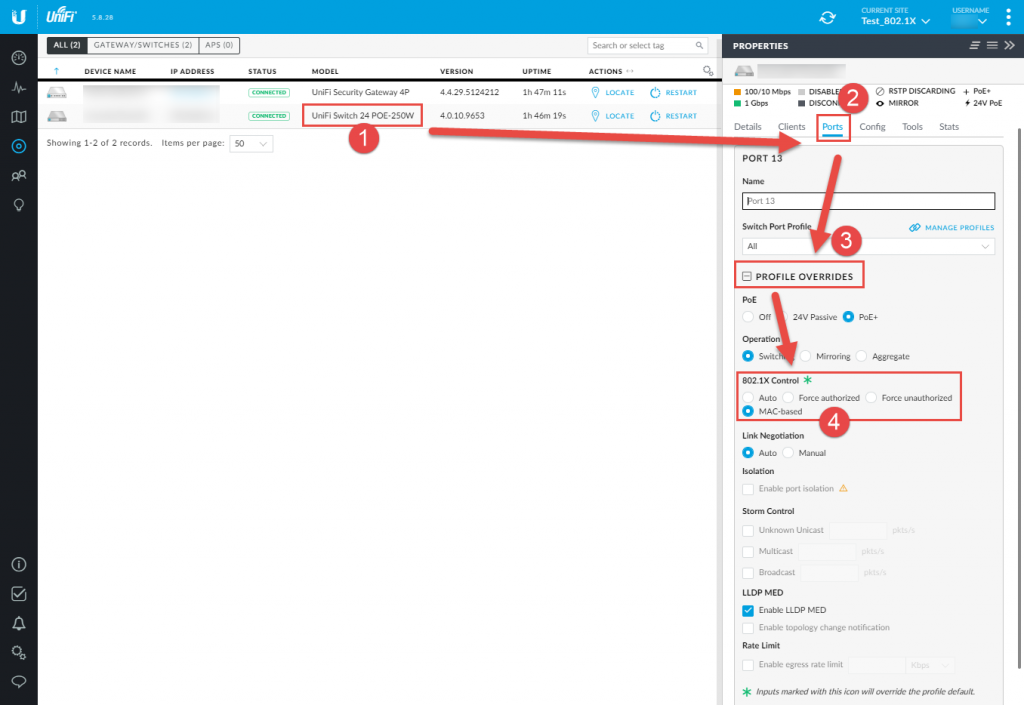

Trotzdem können wir die Konfiguration aktuell nutzen und zuweisen, dazu müssen wir in der Switch-Konfiguration z.B. einen Port auf die MAC-Authentifizierung umstellen:

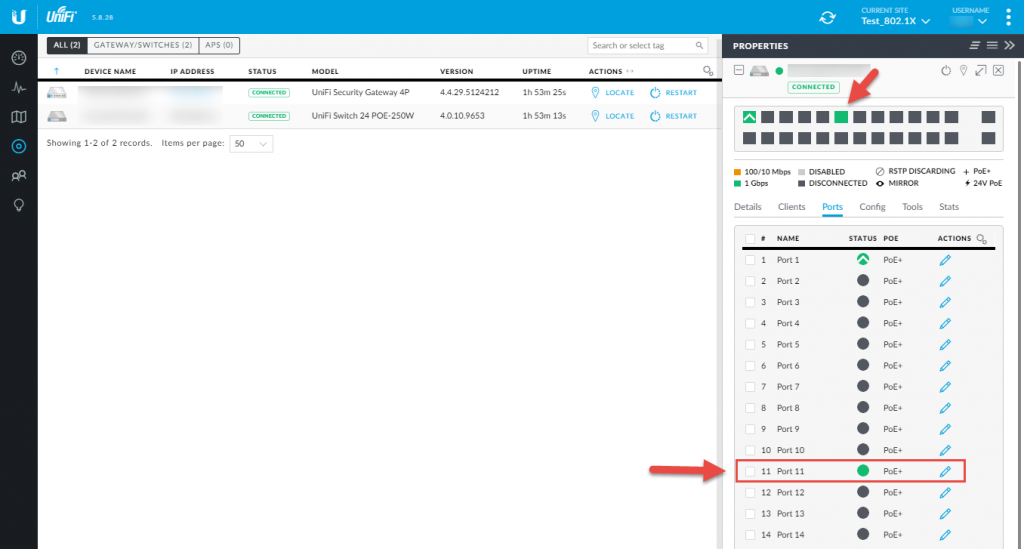

Wir schauen uns das kurz an im Screenshot => Ich habe Port 13 auf eine MAC-Authentifizierung gestellt. Ich stecke nun mein Notebook in Port 11:

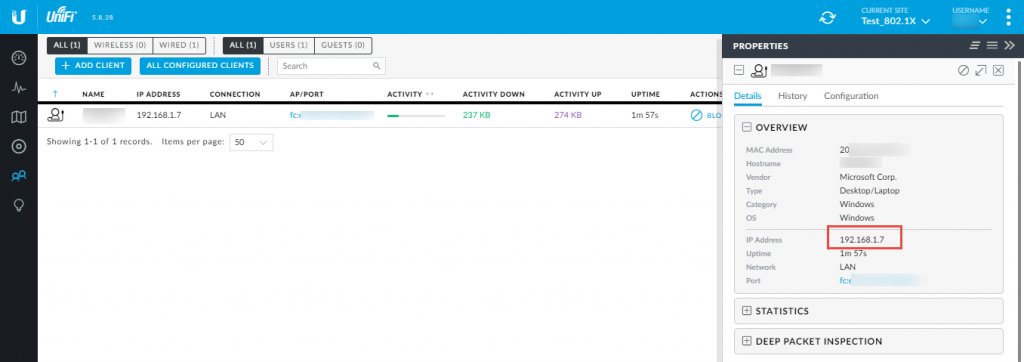

Da ich Port 11 nicht angepasst habe, fällt mein Gerät in das Standard-Netzwerk, welches am Unifi Controller hinterlegt ist (wir erinnern uns, in der aktuellen Version kann ich KEIN Fallback-VLAN definieren).

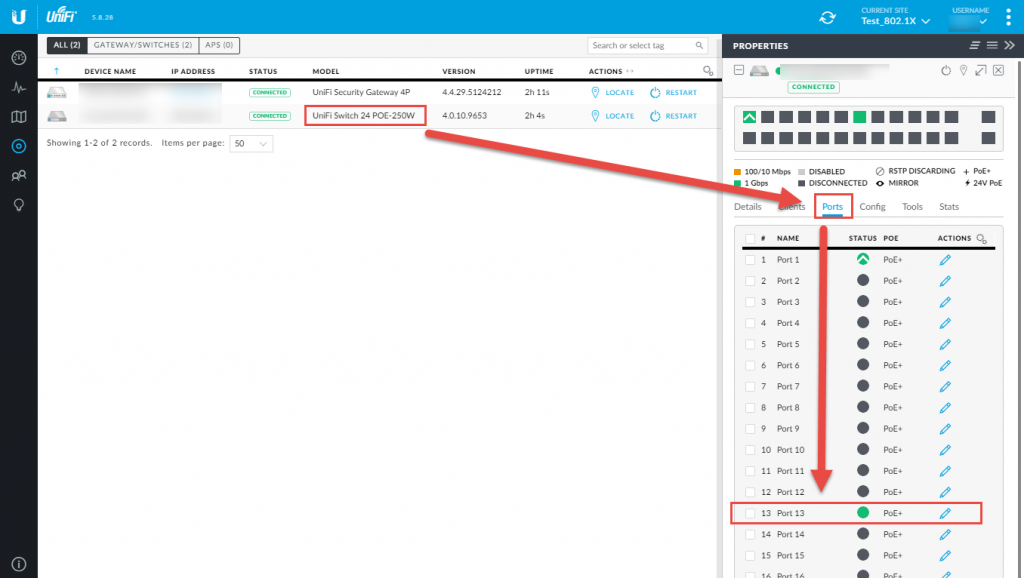

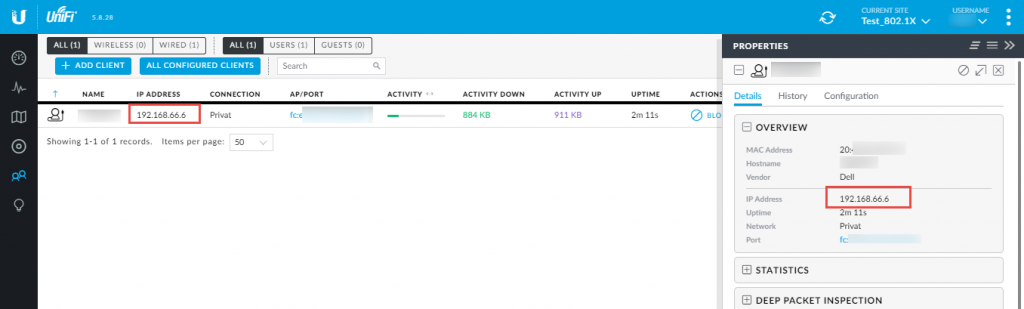

Stecke ich das Gerät nun um in Port 13, sieht die ganze Sache wie folgt aus:

Ohne das ich am Endgerät etwas geändert habe, wird das Gerät in ein anderes VLAN gepackt und ist dementsprechend in einem anderen Subnetz. Passen nun noch die Firewall-Regeln, kann ich so Gast-Geräte isolieren und in ein eigenes Netz packen. Natürlich bedingt das, dass ich einmalig alle MAC-Adressen meiner Geräte eintrage, aber da ich sie im Controller sehen kann, wenn sie joinen, ist das mehr oder weniger nen copy/paste.

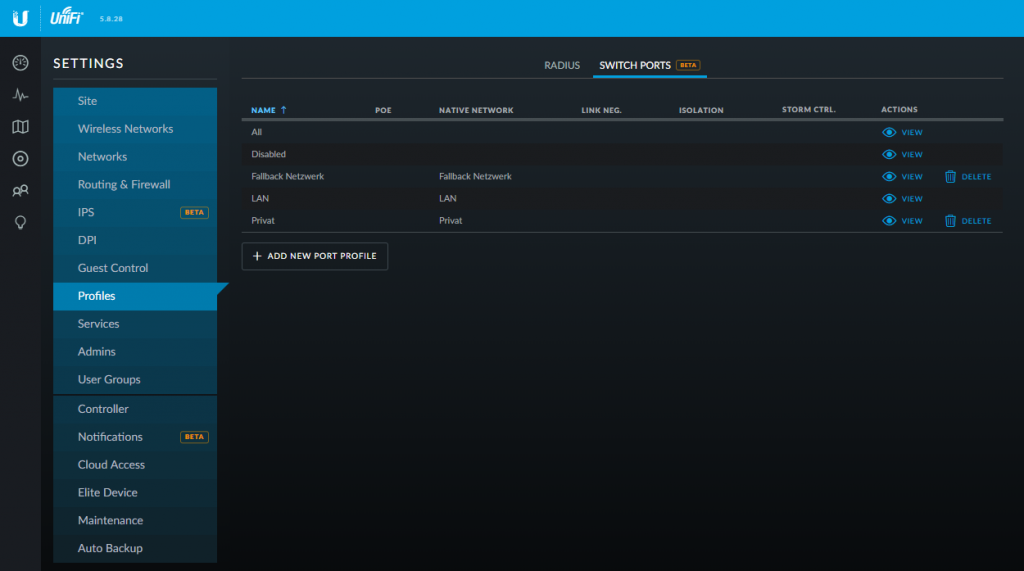

Port Profile

Noch ein ziemlich hilfreicher Punkt im Settings-Menü: Ihr könnt Port-Profile erstellen, mit denen man dann nicht jeden einzelnen Port konfigurieren muss, sondern mit dem man mehrere Ports gleichzeitig setzen kann. Ziemlich hilfreich 🙂 Zu finden unter Settings -> Profiles -> Switch Ports

Fazit

Ich finde die Sache ziemlich cool und ich werde vermutlich in Kürze noch ein oder zwei weitere Artikel zu dem Thema schreiben, zum Beispiel in Kombination mit WLAN und Authentifizierung.

Edit Oktober 2020: Hier der besagte Artikel: https://www.zueschen.eu/802-1x-und-dynamische-vlans-im-wlan-mit-ubiquiti-unifi/

Ich hoffe ich konnte euch das Thema ein bisschen näher bringen und ein paar Unklarheiten aus dem Weg räumen, hinterlasst mir doch einfach einen kurzen Kommentar, ich würd mich drüber freuen 🙂

Gehr der Aufbau auch mit dem kleineren Geräten – sprich dem kleinen USG und einem Switch US-8-150W? Nicht jeder kann einen 19″ Schrank sein eigen nennen und da ist auch noch der WAF* (women accepted factor) 😉

Moin,

ich bin mir relativ sicher, dass das auch mit dem kleineren USG und den kleineren Modellen funktioniert. Ich hatte zum Test nur ein großes Modell zur Verfügung, da es aber primär eine Funktion des Unifi Controllers ist, sollte es auch mit den kleineren Modellen funktionieren.

Gruß, Jan

Der Artikel ist echt super geschrieben und einfach nachvollziehbare mit der Bilderanleitung. Ich hoffe das bald der Artikel über die dynamischen Vlan in Kombination mit der wlan Authentifizierung kommt, da würde ich mich riesig drüber freuen.

Super Artikel, vielen Dank dafuer.

Will ein aehnliches Setup realisieren, warte auf den WLAN-Beitrag.

Hallo Jan

Super Anleitung, vielen Dank dazu!

Wie sieht das nun bezüglich Sicherheit aus. Wie ist da eine Einschätzung?

Schlussendlich ist es ja mit ein paar Kniffs mehr oder weniger einfach, eine falsche MAC-Adresse vorzugeben. Und so wäre man dann schwupps bei dir im Netz.

Oder hast du das dann im WLAN anders gelöst?

Hallo Markus,

das ist eine Sache der Abwägung. Welche Umgebung, wie hoch das Risiko, wie interessant ist die Infrastruktur usw…

Wie in der Einleitung erwähnt, nutze ich das hier für mein WLAN in meinem privaten Haushalt, für die Geräte meiner Freunde / Besucher. Ich halte niemand von denen so fähig (sorry Jungs 😉 ), eine MAC Adresse zu fälschen. Und selbst wenn, müssten sie immer noch wissen, welche Adresse sie genau verwenden müssen um rein zu kommen. Dieses Risiko halte ich für tragbar. Falls es bei dir um eine sensible Infrastruktur geht, möglicherweise eine Firma mit unbekannten Besuchern / Personen, die sehr viel Zeit haben und die Interesse an solch einem Angriff haben, ist die reine MAC-Authentifizierung nichts für dich, in diesem Fall wäre eine Erweiterung um eine zertifikatsbasierte Authentifizierung sinnvoll, um einen weiteren Faktor für eine mögliche Anmeldung zu haben.

Lieben Gruß

Jan

Danke für die super schnelle Antwort, Jan.

Ja da hast du recht. Zu Hause ist wohl nirgends eine so sensible Infrastruktur vorhanden.

Wie sieht das mit dem WLAN und der Authentifizierung aus?

Wird das genau gleich realisiert?

Also ein eigenes Wireless Netzwerk mit eigener VLAN ID erstellen und dieses dann via Switch Profiles den Switch-Ports zuweisen, an welchen die Access Points angeschlossen sind?

Und die Authentifizierung mit RADIUS erfolgt ja dann für die Geräte im WLAN genau gleich?!

Ich finde es ist sehr gut geschrieben, ich habe es nachgemacht und hat es super funktioniert, einfach nachvollziehbare. Ich hoffe auch das bald in Kombination mit der WLan-Authentifizierung kommt, auf den Artikel bin ich schon gespant

Wie funktioniert diese Konfiguration im WLAN? Wenn ein Device nicht per MAC identifiziert werden kann, da unbekannt, sollte das Gerät automatisch eine Authentifizierungsanfrage per WPA2 bekommen. Ist das realisierbar?

Quasi eine SSID für Gäste und Privat. Unterschieden wird nur anhand MAC-Adresse ob das Gerät ins Gäste-VLAN zugewiesen wird und somit eine WPA2 Authentifizierung fürs WiFi benötigt.

Hallo Jan,

ich würde gerne mit einem ähnlichen Setup einen Coworking Space aufbauen und bin gerade auf den Geschmack der Unifi Familie gekommen.

Für das minimale Setup – 3 AP und einen Controller (auf einem Raspberry PI) habe ich schon.

Ich plane nun noch, einen der Switches zu bestellen, ich denke das wird ein 16er oder ein 24er.

Die Frage die ich habe ist, braucht es zwingend noch ein weiteres Gerät aus der UI-Familie, z.B. ein Gateway o.ä.?

Wenn ich nun die VLANs über den Switch an zwei verschiedene Ausgänge mappe und dahinter eine FritzBox das DHCP sowie über den Gäste-LAN Port das Gäste-DHCP vornehmen lasse sowie den uplink male ich mir aus, dass es außer dem o.g. Switch nichts weiteres mehr braucht, oder?

Liebe Grüße aus Leipzig, Andreas

Hallo Andreas,

grundsätzlich brauchst du nur noch einen Switch, das ist korrekt. Zwei VLANs, eins für das normale LAN, eins für den Gast-Zugang geht auch.

Das Problem dabei sehe ich allerdings darin, dass danach nichts mehr geht und du mit der Fritte keine weiteren Netze mehr bauen kannst. Der Vorteil der Gateways ist, dass du mehrere Netze bauen kannst, z.B. eins pro Kunde oder Arbeitsplatz. Ich betreue selber die Technik in dem Coworking Space, wo ich mein Büro habe, hier habe ich ein USG Pro laufen und weise jedem Kunden ein eigenes Netz zu. Das geht mit dem Controller ziemlich einfach und schnell, da ist keine große Konfiguration notwendig.

Diese Art der Konfiguration lässt sich übrigens auch mit anderen Routern ermöglichen, je nach Kunde brauche ich „richtige“ Router mit Enterprise-Funktionen, die ein Ubiquiti Gateway einfach nicht bietet. Hier wäre ebenfalls eine Konfiguration von „Ein Kunde = ein VLAN“ möglich, allerdings müsste dann neben dem Controller noch der Router angepasst werden. Ich finde aber die (Security-) Mehrwerte sind eindeutig gegeben und rechtfertigen die Anschaffung und Nutzung von einem Router. Aktuell wäre für deinen Zweck auch der UDM Pro verfügbar, hier wäre Controller, Router und ne kleine Switch direkt mit enthalten.

Wenn du noch weitere Fragen hast meld dich gern bei mir.

Gruß, Jan

Super Artikel,

hast Du schon Erfahrungen mit dem vlan Fallback feature gemacht?

Wir haben das Problem, dass der Fallback (z.B. ins Guest Vlan) sehr langsam ist (>90sec.) Was dazu führt, dass „ungeduldige“ Clients sich selber eine IP geben und damit nicht mehr verbunden sind und auch nicht mehr zurück geholt werden können, da sie ja keinen DHCP lease bekommen haben.

Wir würden gerne die 90sec wartezeit verkürzen, so dass Clients dann auch von DHCP den fallback vlans eine Adresse bekommen..

Hallo Christian,

nein habe ich noch nicht, ich kenne das Problem und leider auch, dass es scheinbar aktuell keine Möglichkeit gibt, dieses Verhalten bzw. den Timeout umzustellen. Eine Anpassung der Zeit wird seit Jahren gefordert, hier tut sich aber gefühlt nix: https://community.ui.com/questions/Adjust-timer-on-802-1x-fallback-vlan/4910bf7a-2b2d-4b60-957a-1e4c7e4948ce

Ich nutze aus diesem Grund die UI Router nicht mit Fallback VLANs, weil damit Clients abgekoppelt werden „und nicht gehen“. Das ist immer doof und einem Nicht-Techniker nicht erklärbar.

Gruß, Jan

Hallo Jan,

ein sehr interessanter Artikel. Kannst du schon abwägen, wann du die Anleitung für die WLAN Einrichtung Online stellst?

Da viele unserer Clients eher via WLAN im Netz sind, ist dies der spannendere Teil für mich persönlich. 😉

Viele Grüße aus Hamburg!

Memo an mich selbst: Keine Ankündigungen mehr in Blogposts schreiben 🙂

Pingback:802.1X und dynamische VLANs im WLAN mit Ubiquiti Unifi - Jans Blog

Hallo Jan,

funktioniert das Setup bei der aktuellen Controller Version noch?

Ich bekomme es bei mir nicht hin. Die Clients bekommen keine IP. Ich habe als Benutzer die MAC Adresse alles groß geschrieben und das VLAN eingegeben.

Wenn ich danach das Switchport Profil überschreibe mit MAC-Authentifikation, bekomme ich nur eine selbst zugewiesene IP.

Im Grunde habe ich alles genauso gemacht wie du aber es funktioniert einfach nicht.

Selbst wenn ich ohne MAC-Authentifizierung einstelle und ein User mit richtigen PW anlege, erscheint als Meldung, dass der Authentifizierungsserver nicht antwortet. Ich benutze den internen Radius Server der USG.

Muss ggf. noch etwas an den Firewallregeln eingestellt werden?

Um ein Tipp wäre ich sehr dankbar.

Viele Grüße

Marco

Hallo Marco,

mir ist nichts anderweitiges bekannt. Bei der Nutzung von dem internen RADIUS muss die Switch, in die du dich einsteckst, den RADIUS per Netzwerk erreichen können. Sind USG und Switch im gleichen IP-Bereich, sollte das kein Problem geben mit der lokalen Firewall auf dem USG.

Es könnte allerdings sein, dass es mit genau der Firmware-Version von dir Probleme gibt, schau mal im Ubiquiti Community Forum, ob dort noch jemand das Problem hat. Bist du auf dem aktuellen Stand mit allen Geräten sowie dem Controller? Wenn nicht, kannst du mal ein Update einspielen?

Gruß, Jan

Hallo Jan,

Danke für die schnelle Antwort. USG und Switch sind im gleichen IP Bereich.

Ich habe auch schon ein separates Netz über LAN2 der USG und ein einzelnen

Switch dahinter aufgebaut. Auch das mit gleichem Fehlerbild.

Die Firmewareversionen sollten alle aktuell sein. Erst heute kam wieder eine

neue Controller Version ,die ich updatete. Ich schau mal in der Community.

Danke und Viele Grüße

Marco

Hi,

ich habe es mit einem UDM Pro durchgeführt.

Version 6.4.54

Dienste > RADIUS > + NEUEN BENUTZER ANLEGEN >

• NAME + PASSWORT = mac Adresse mit GROßBUCHSTABEN

• VLAN = „Nummer“

• Tunnel-Typ = 13-Virtuelle LANs (VLAN)

• Tunnel Medium Typ = 6-802 (enthält alle 802 Medien plus Ethernet „Canonical Format“)

Geräte > „Switch auswählen“ > Konfiguration > Dienste >

• 802.1X Steuerung aktivieren > aktivieren

• RADIUS-Profil > „Den angelegten Radius“ auswählen

• Rückfall-VLAN > „Name“ auswählen falls nötig

Geräte > „Switch auswählen“ > Ports > Port auswählen > 802.1X Steuerung > MAC-basiert aktivieren > übernehmen

Es funktioniert ohne Probleme.

Gruß

Hallo, ich versuche gerade VLANs dynamisch bei WLAN Clients zuzuordnen. Das ganze bilde ich auf dem Unify Dream Router ab. Kann es sein das dies hier nicht funktioniert, sondern nur bei einem echten Switch möglich ist?

Ich habe zwei VLANs erstellt und im Default Radius Profile als Benutzer die Mac Adresse eines Testclients eingestellt. Dennoch landet der Client immer im Haupt VLAN, welches beim WLAN angeben ist. Ich finde auch keine Option um unter den Devices „802.1X Control“ einzustellen.

Kann ich bestätigen Rene, siehe: https://ubiquiti-networks-forum.de/board/thread/6647-udm-se-radius-server-mit-802-1x-port-based-authentifikation-einrichten/?postID=87953#post87953